警察庁によれば、2023年に報告されたランサムウェアの被害は197件で、2022年比で14.3%減でしたが、引き続き高い水準で推移しています。また、これはあくまでも警察庁に報告された件数であり、氷山の一角に過ぎません。企業だけでなく、医療機関や非営利の組織も対象にするランサムウェアの被害はとどまるところを知りません。

この記事では、ランサムウェアから自分の会社や組織を守るために最低限知っておくべきことを解説します。

クラウドバックアップについて知りたい方はこちら

目次

ランサムウェア(Ransomware)とは?

ランサムウェアが脅威とされる理由

2023年のランサムウェアの特徴

2024年に予測されるランサムウェアの特徴

ランサムウェアの主なタイプ

ランサムウェアの種類と特徴

発見されているランサムウェア

ランサムウェアの感染経路とは?

ランサムウェア攻撃の4つのフェーズ

ランサムウェアの被害の現状

日本や海外のランサムウェア被害事例(企業)

ランサムウェアの感染防止対策7つ

ランサムウェアに感染したときの対処法

ランサムウェア感染に備えたバックアップ「3-2-1」ルール

「使えるクラウドバックアップ」ならウイルス・ランサムウェア対策を兼ねられる

FAQ

ランサムウェアとは、企業のコンピュータやサーバなど端末に入り込んで、その内部で悪影響を及ぼすソフトやコードである「マルウェア」です。マルウェアの種類やもたらす被害はさまざまですが、ランサムウェアはその中でも悪質な実害をもたらすことで知られています。

以下では、ランサムウェアの言葉の意味や、ランサムウェアがもたらす主な4つの被害について解説します。

マルウェア対策とは何かを知りたい方はこちら

ランサムウェアの言葉の意味

「ランサムウェア(Ransomware)」の「ランサム(Ransom)」とは身代金、「ウェア」はSoftware(ソフトウェア)を意味します。つまり、「ランサムウェア」は造語であり、ランサムウェアに感染するとコンピュータ内のデータは暗号化されるなどの被害に遭います。そして、それを解除し復元するためには身代金を支払わなければならないのです。

ランサムウェアが及ぼす被害

企業や組織の端末がランサムウェアに感染すると、甚大な被害が及びます。まず、端末のシステムがロックされてしまうため、業務が停止してしまいます。また、機密情報が盗取される情報漏えいの被害も想定されますし、結果として各ステークホルダーからの信用を失いかねません。そして、その名前が示す通り身代金を支払うことになれば、金銭的な被害は甚大です。以下で詳しく解説します。

システムダウンによる業務上の被害

ランサムウェアに企業の端末が感染すれば、システムがダウンします。現在、企業の業務や工場の生産活動の多くはシステム化されているため、結果として企業の業務は停止に追い込まれることになります。

2022年2月にランサムウェアが原因でトヨタ自動車の国内全14工場28ラインの稼働が停止したのは記憶に新しいところです。結果的に工場の稼働が停止したのはわずか1日だけでしたが、合計1万3,000台以上の車両生産に遅れが出ました。

また、医療機関の被害も相次いでおり、2022年にランサムウェアによるサイバー攻撃を受けた大阪急性期・総合医療センターでは電子カルテの閲覧・利用ができなくなるなどの被害が発生しました。同センターは2023年3月にランサムウェアによるサイバー攻撃に関して報告書を発表しましたが、それによると、サイバー攻撃者は給食事業者のデータセンターに不正侵入し、VPNによる閉域網で接続されている大阪急性期・総合医療センターへ侵入を広げたとのことです。

参考:「医療機関等におけるサイバーセキュリティ対策の強化について(注意喚起)」(厚生労働省)他

(https://www.mhlw.go.jp/content/10808000/001079508.pdf)を加工して作成

金銭的な被害

ランサムウェアによる金銭的な被害は大きく2つに分けられます。1つは上述したように通常業務がストップすることで莫大な利益損失が生まれることです。企業であれば顧客や取引先から、医療機関であれば患者から損害賠償を請求されるリスクも考えられます。もう1つは、データの暗号化を解除し、復元するために相手の要求を受け入れて身代金を支払うことでも金銭的被害に遭います。

情報漏えいの被害

近年、被害が多発しているランサムウェアの中には「二重脅迫型」があります。つまり、データを暗号化し、身代金を要求するだけでなく、もし身代金を支払わなければ、窃取した情報をWebサイト上に公開すると脅すのです。その場合、最悪の結果として、業務停止だけでなく、顧客情報などの機密情報が漏えいすることにもなりかねません。

顧客や関係者からの信頼喪失

以上に挙げたような業務停止や情報漏えいが生じれば、顧客や各関係者からの信頼を喪失してしまいます。これまでの事例をみると、多くの大企業や大病院も被害を受けており、中小企業の経営者や担当者としては「どうしようもないのでは?」と思うかもしれません。しかし、各ステークホルダーはそのようには見てくれません。金銭だけでなく、培ってきた信頼を取り戻すのは大変なことです。

.jpg)

IPA(情報処理推進機構)は2023年5月に「中小企業の情報セキュリティ対策ガイドライン」を4年2カ月ぶりに改版(第3.1版)しましたが、その背景にはサイバーセキュリティの脅威の増大が挙げられます。同機構によると「サプライチェーンを構成する中小企業においては発注元企業への標的型攻撃の足掛かりとされる懸念も指摘されており、早急な対策実施が必須」とのことで、大企業に比べてセキュリティ意識が薄く、対策が不十分な中小企業が攻撃のターゲットになりやすいことが指摘されています。

さらに、総務省も一般利用者を対象にした「国民のためのサイバーセキュリティサイト」を2024年5月にリニューアルしました。その趣旨について、総務省は「サイバー攻撃は日々複雑化・巧妙化が増しています。こうした環境変化に対応するため、『国民のためのサイバーセキュリティサイト』の掲載内容を見直すこととしました。サイバー攻撃の被害を受けないように自衛するため、また意図せず他人に迷惑をかけないようにするために、日常的な習慣とすべきセキュリティ対策を分かりやすくまとめなおしました」としています。

2023年においてもっとも注目すべき事例は、取扱貨物量日本一を誇る名古屋港の港湾コンテナターミナルの管理システムがランサムウェア攻撃によって停止したことでしょう。なぜなら、これは港湾という社会インフラがサイバー攻撃によって停止に至った、国内で初めての事例だからです。

また、IPA(情報処理推進機構)が発表した組織にとっての「情報セキュリティ10大脅威2024」によると、第一位は「ランサムウェアによる被害」、第二位が「サプライチェーンの弱点を悪用した攻撃」、第三位が「内部不正による情報漏えい等の被害」、第四位が「標的型攻撃による機密情報の窃取」でした。

中小企業のセキュリティ対策について知りたい方はこちら

2024年には、脆弱性の悪用と認証情報の侵害により、ランサムウェア攻撃が企業や組織を脅かすことが予測されています。その背景には、多くの企業がさまざまなシステムをクラウド化し、セキュリティをアカウント認証に頼る部分が増えている点が挙げられます。もっとも、それはクラウドストレージのセキュリティがオンプレミスに劣っているというよりも、多要素認証や管理権限などの基本的なセキュリティ管理を怠ったり、ミスが発生したりするリスクがあるからです。

オンプレミスについて知りたい方はこちら

クラウドストレージのセキュリティについて知りたい方はこちら

一口にランサムウェアといっても、さまざまな種類があります。そして主な類型は以下の2つです。それは画面ロック型と暗号化型ですが、画面ロック型ランサムウェアはやや原始的なタイプのもので、2015年頃からランサムウェアの主流は暗号化型へと移行してきました。暗号化型が優勢になった理由は仮想通貨が広く利用されることと関係があることが指摘されています。

暗号化型

暗号化型のランサムウェアは、攻撃対象となった端末内のすべて、もしくは大部分のデータを暗号化して使えないようにします。暗号化型の代表的な例として、世界的に甚大な被害をもたらした「WannaCry」(後述)があります。暗号化型が優勢になったのは、企業が保有する個人データの量が増え、その重要度が増していることから、それを暗号化することで、サイバー犯罪者は多額の身代金を要求できるようになったからです。

画面ロック型

画面ロック型は暗号化型よりも原始的なタイプのマルウェアです。画面にどんな手段を講じても閉じないウインドウを表示したり、デスクトップに壁紙を表示したりすることで、コンピュータを操作不能にします。

暗号化型に比べて駆除しやすいといわれていましたが、その分、誰でも簡単に生成、拡散できるため、2007年〜2010年ごろ全世界的に台頭しました。しかし、2015年頃からは暗号化型のランサムウェアが増加しています。

参考:カスペルスキー 「ランサムウェア、その歴史」

ここでは、さらにランサムウェアの種類を細かく見ていきます。「ばらまき型」、「標的型」、「RaaS(ラース)」です。従来のランサムウェアはばらまき型でしたが、近年標的型へ移行してきています。また、SaaSならぬRaaSがランサムウェア被害拡大に拍車をかけています。大切なのは、なぜそうした変化が生じているかということです。自社の情報資産を守るためにはまず敵を知ることです。

ばらまき型ランサムウェア

その名の通り、無差別にフィッシングメールをばらまき、感染した企業や組織から身代金を奪うタイプのランサムウェアです。各企業や組織から多額な身代金を奪うよりも、攻撃対象を広げることで一定程度の「利益」を確保しようするものです。 ばらまき型は身代金の要求額は固定であることが多いですが、次項で説明する標的型の場合、サイバー攻撃者は標的組織の規模によって要求額を変化させます。

サイバー攻撃とは何かを知りたい方はこちら

標的型ランサムウェア

近年、ばらまき型に変わって増加しているのが標的型ランサムウェアです。このタイプは企業や組織を無差別に攻撃するのではなく、狙い撃ちにします。攻撃対象は大企業に絞られ、調査や攻撃は綿密に行われます。身代金の額もどんどん巨額になる傾向にあり、ばらまき型の身代金は数万〜数十万円だったのが、標的型では数億〜数十億円にのぼるともいわれています。

RaaS(ラース)

ここでいうRaaSとは「Retail as a Service(小売のサービス化)」ではなく、「Ransomware as a Service」(ランサムウェアのサービス化)のことです。

サイバー犯罪組織によって開発されたRaaSは、熟練したハッカーだけでなく、専門的な知識を持ち合わせない素人のハッキング参入を可能にしました。RaaSにはランサムウェア攻撃を仕掛けるためのキットが含まれており、まるでSaaSのように、支払う「利用料」によって機能やサポートにランクが設けられています。それに加えてサイバー攻撃が成功すれば、アフィリエイトは支払われた身代金からコミッションを支払うという仕組みです。

これまで発見されたランサムウェアは200種類を超えるといわれています。それらすべての特徴を把握し、感染経路や自社の機密データを保護する方法について理解することは容易ではありません。そこで、ここでは広範囲に被害をもたらしているランサムウェアのうち6つを取り上げます。

WannaCry

上述したように、WannaCryは暗号化型のランサムウェアの1つです。2017年5月に世界中で猛威をふるい、合計約23万台ものコンピュータに被害をもたらしたといわれています。

主な攻撃対象はMicrosoft Windowsですが、同社は事前にWannaCryからシステムを保護するためのセキュリティパッチをリリースしていました。にもかかわらず、多くのユーザや企業がシステムのアップデートをしていなかったために、被害が拡大してしまいました。

Locky

Lockyは2016年初頭に登場し、全世界ですでに100を超える国で検出されています。主に「請求書通知」を装ったメールに添付されたファイルを通じて感染します。Lockyは「ばらまき型」に分類されますが、その数は年を追うごとに増大しており、2016年当時1日5万通だったものが、2017年には1日2,300万通まで急増しました。身代金はビットコインで支払われる仕組みです。

Bad Rabbit

2017年10月頃から登場したBad Rabbitは当初、ロシアや東ヨーロッパを中心に被害をもたらしていましたが、その後日本でも被害が確認されています。Bad Rabbitが急速に拡大した理由にその感染経路が挙げられます。ニュースや情報関連の公式サイトを閲覧するだけで感染する「ドライブバイダウンロード攻撃」であり、ユーザが気付いたときにはすでに手遅れになっています。

PETYA/GoldenEye

2017年6月頃からヨーロッパを中心に確認されたPETYA/GoldenEyeは感染すると強制的にコンピュータが再起動、身代金要求のメッセージ画面が表示されます。恐ろしいドクロの画面が表示されることもあり、被害者を恐怖に陥れます。さらに、オフィスなどでは1台が感染するとネットワークを経由して別の端末に感染が広がる可能性もあります。

SNAKE(EKANS)

SNAKE(EKANS)は特定の企業や組織を狙う標的型の1つです。日本企業の中では、大手自動車メーカーであるホンダが攻撃を受け、2020年6月に工場が操業停止に追い込まれました。そもそも、このランサムウェアは産業用制御システムを念頭において設計されていると指摘されています。

CryptoWall

CryptoWallも標的型ランサムウェアであり、特定の企業や組織を名乗って送られてきたメールに添付されているファイルを開いたり、記載されているURLをクリックしたりすることで感染します。2014年以降、何度かバージョンアップすることで、強力になっています。感染の大部分は米国、カナダ、オランダ、ドイツで発生しており、身代金はビットコインによる支払いが要求されます。

参考:HP 「ランサムウェアとは。感染の種類と事例、万が一かかった時の対策方法まで徹底解説」

ここでは、ランサムウェアの主な感染経路について解説します。文字通りのウイルスについても、重要なのはマスクや手洗いをするなどして感染しないように予防することです。ランサムウェアも全く同じです。感染してからでは遅いので、端末内部にランサムウェアを感染させないため、感染経路にいつも気を配っておかなければならないのです。

VPN

VPNとは、「仮想プライベートネットワーク(Virtual Private Network)」のことです。インターネットに特定の人だけが利用できる仮想の専用線を設定することを指します。

2024年3月に警察庁が公開した「令和5年におけるサイバー空間をめぐる脅威の情勢等について」によると、2023年のランサムウェア被害の63%はVPN機器からの感染でした。テレワーク等に利用される機器等の脆弱性を利用して侵入したと考えられます。

リモートデスクトップ

リモートデスクトップは、自宅のPCなどから遠隔地にあるオフィスのホストPCを操作できる技術のことであり、テレワークの拡大に大きな役割を果たしました。リモートデスクトップを感染経路として用いるランサムウェアとして2020年9月頃から急増している「Phobos」があり、日本国内においても深刻な被害をもたらしています。

メール(添付ファイル)

近年増加している標的型ランサムウェアにおいては、取引先の社員や顧客になりすまして送られてくるメール、および添付ファイルが感染経路として用いられています。ビジネスにおいて「怪しいメールは開かない」、「URLや添付ファイルをクリックしない」のは常識ですが、件名が「請求書」や「見積書」となっているため、警戒心がゆるみ、思わず開いてしまうのです。

Emotet(エモテット)感染対策や対処法について知りたい方はこちら

Webサイト

Webサイトを用いた感染方法には大きく分けて「水飲み場型攻撃」と「フィッシングサイト」があります。水飲み場型攻撃とは、攻撃の対象となるユーザがよく訪れるWebサイトを改ざんし、そこに不正プログラムを仕掛けておく手法です。この場合、改ざんされたWebサイトを訪れるだけで感染してしまいます。

それに対して、フィッシングサイトとは、ECサイトや金融機関のサイトなどに偽装したWebサイトのことを指します。

外部メモリ

外部メモリとは、USBメモリや外付けのハードディスクなどを指します。かつて企業内で情報を共有する場合、外部メモリを介してやりとりすることがほとんどでした。この場合、外部メモリがランサムウェアに感染していたら、端末に差し込むだけで自動的に読み込みが始まり、ランサムウェアがインストールされてしまいます。

参考:株式会社大塚商会 「ランサムウェアとは? 感染経路や被害の影響、対策方法についてご紹介」

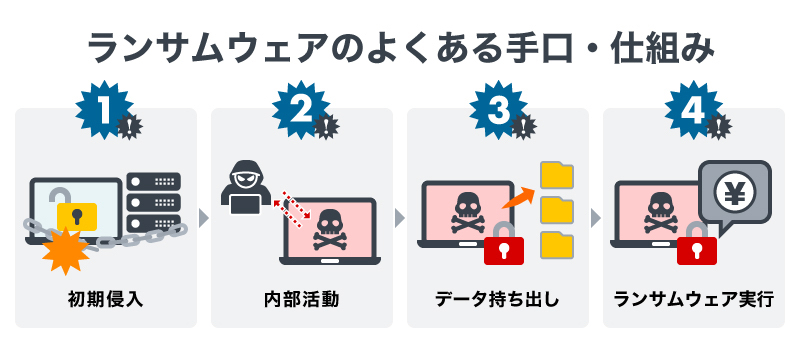

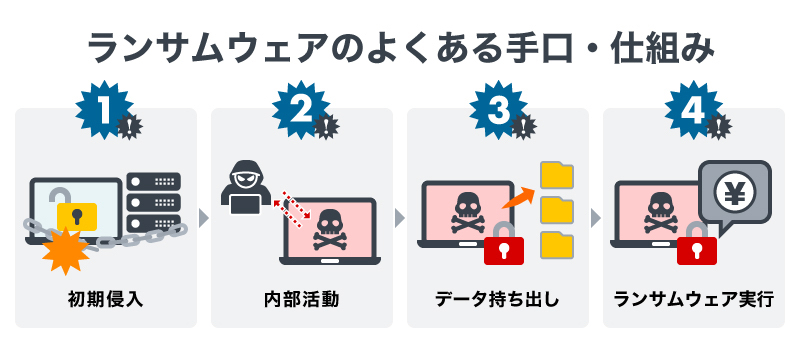

ランサムウェア攻撃は一般的に①初期侵入、②内部活動、③データ持ち出し、④ランサムウェア実行という4つのフェーズを経ます。

1. 初期侵入

企業や組織のネットワークに侵入するために、主にVPN機器などのネットワーク機器の脆弱性や、リモートデスクトップの脆弱なパスワードが標的にされ、悪用されます。また、受信者の関心を引く内容、あるいは重要だと思われるようなメールを用いて、添付ファイルを開かせる手口もあります。添付ファイルを開いたら最後、ランサムウェアが自動的にインストールされます。

脆弱性とは何かを知りたい方はこちら

2. 内部活動

攻撃者は遠隔操作ツール(RAT)を用いて、できる限り強力な権限を取得しようと試みます。内部活動においては多くの場合、セキュリティソフトによって検知・検出されないよう正規ツールが用いられます。こうした攻撃者の手口は正規の環境を悪用する「環境寄生型」と呼ばれます。

3. データ持ち出し

強力な権限を得て内部ネットワークの機密情報や個人情報にアクセスできるようになった攻撃者は、それらを窃取し、持ち出します。データの持ち出しまでの時間はさまざまですが、最新型のランサムウェアの場合、初期侵入からデータ持ち出しまでの平均所要日数は1週間程度といわれています。

参考:EnterpriseZine 「侵入からデータ流出までたった6.55日 最新ランサムウェア被害から対策を考える」

4. ランサムウェア実行

最終段階として標的となった組織に対してランサムウェアを展開し、実行します。その際、セキュリティソフトを停止しファイルを暗号化したら、端末上に身代金要求画面を表示し、相手を脅迫するのです。

二重の脅迫(ダブルエクストーション)

上述した近年増加している「二重の脅迫型ランサムウェア」とは「暴露型」、「侵入型」とも呼ばれています。単にデータを暗号化するだけでなく、盗取したデータをWebサイト上で暴露します。つまり、データ復元のための身代金要求と、支払いがない場合は不特定多数に公表すると迫ることで金銭を要求する、二重の脅迫というわけです。

.jpg)

大阪商工会議所が2017年に従業員50人以下の建設、製造、卸売、サービス業を中心とした中小企業に対して行った調査によると、315社中97社、実に30%近くがサイバー攻撃の被害を受けており、中でもランサムウェアに感染した企業は全体の7%である22社にも及びました。さらに同商工会議所が2019年5月にサプライチェーン上に対して行った調査では、4社に1社がサプライチェーン上の取引先のサイバー攻撃被害が自社に及んだ経験があるにも関わらず、約7割がサプライチェーン上の取引先のサイバー攻撃に対する取り組み、被害について把握していないという実態が明らかになりました。

また、NTTビジネスソリューションズが2022年4月に行った調査でも、サイバー攻撃被害発生時のサプライチェーンへの影響認識は役職別で差異があることが明らかになりました。自社がサプライチェーン攻撃の被害にあった場合でも3割以上の経営層・役員は「サプライチェーンへの影響はない」と回答したとのことです。

ランサムウェアが登場したのは最近だと多くの方は考えているかもしれませんが、このプログラム自体は約30年前から存在していました。しかし、日本だけでなく、海外の大企業や行政機関や医療機関、世界各地のプラットフォームを脅かす存在になったのは、近年のことです。ここでは、その中の主な被害事例を紹介します。

石油パイプラインへの攻撃

2021年5月にアメリカの石油パイプライン企業Colonial Pipeline(コロニアル・パイプライン)はサイバー攻撃を受け、5日間にわたる操業停止に追い込まれました。このランサムウェア攻撃を仕掛けたのはDarkSide(ダークサイド)という犯罪者グループで、440万ドルの身代金を要求するとともに、支払われない場合は盗取したデータを公表するという二重の脅迫を行いました。

同社は米東海岸の燃料供給の約45%を担っていたため、ガソリン供給に混乱が生じ、結果的に要求された身代金を支払わざるをえなくなる状況に追い込まれました。

国内大手自動車メーカーへの攻撃

2022年2月26日にトヨタの主要取引先である小島プレス工業がランサムウェア攻撃を受けました。被害拡大を防ぐため、同社はすべてのネットワークを遮断した結果、業務継続に必要なシステムも停止、その影響は部品供給先にも波及しました。3月1日にはトヨタ自動車が国内全14工場28ラインの稼働を停止しました。

結果的に工場の稼働停止は1日だけでしたが、合計1万3,000台以上の生産に影響が出たといわれています。

国内大手ゲーム会社への攻撃

2020年11月、大手ゲーム会社カプコンはサイバー犯罪集団「Ragnar Locker(ラグナロッカー)」の攻撃を受け、顧客や株主情報など最大35万件の個人情報を盗取されました。カプコンも二重の脅迫を受け、データの公表を防ぐために1,100万ドルの身代金を支払うように要求されましたが、それに応じなかったようです。

国内地方病院への攻撃

2021年10月に徳島県のつるぎ町立半田病院はランサムウェアの攻撃を受け、院内のカルテが見られなくなるなどの被害を受けました。感染経路はVPN装置だったといわれています。その後、2022年1月4日に通常診療を再開しました。個人情報の漏えいは確認されませんでした。

しかし、2022年10月になって、犯行声明を出した「ロックビット」が「病院側から3万ドルを受け取り、復元プログラムを提供した」と主張していると一部メディアが報道し、物議を醸しました。

国内酒蔵メーカーへの攻撃

月桂冠は2022年4月にランサムウェア攻撃を受け、最大3万件の個人情報が盗取された可能性があるとしました。同社によると外部に持ち出された痕跡は確認されていないとのことですが、「ダークウェブ」において悪用されるリスクもあります。

侵入の経路としては、インターネット回線に接続したネットワーク機器の脆弱性が悪用された可能性が高いとされています。

名古屋港のコンテナターミナル管理システムへの攻撃

前述したように2023年7月、名古屋港に5つあるコンテナターミナルを一元的に管理するシステムがランサムウェアに感染し、サーバのデータが暗号化されました。復旧まで約3日を要し、最終的に約2万本のコンテナ搬出入に影響があったと推計されています。

国交省の調査によると、ランサムウェアの感染経路はいくつかの可能性が考えられるものの、被害状況からVPN機器からの侵入によるものとの説が有力視されています。

大型商業施設の運営会社への攻撃

2024年2月、西日本で大型商業施設「ゆめタウン」などを運営するイズミの社内システムがランサムウェア攻撃を受けました。同社は被害の拡大を防ぐためにグループ全体を含む全サーバを停止し、社内外のネットワークも遮断、これにより基幹システムや財務会計システム、データの共有ファイルサーバも使用不能に陥りました。

さらに同社は、ランサムウェア攻撃の影響で、クレジットカードの会員の氏名、電話番号、住所、生年月日、性別など最大約778万件の情報が漏えいした可能性があるとしています。

以上で、ランサムウェアの種類や感染した場合に発生する甚大な被害について説明しました。「どれだけ注意していても避けられない」と最初から諦めるのではなく、中小企業であってもランサムウェアに感染しないための防止対策をできるだけ講じておくことが重要です。ここでは、主な感染防止対策7つについて説明します。

ランサムウェアの感染防止対策

前述したように、ランサムウェアはメールやWebサイト等から感染します。そのため、感染を防ぐためには、そうした感染経路を踏まえておくことが大切です。ここでは、ランサムウェアの主な感染防止対策4つについて解説します。それは、ウイルス対策ソフトを導入し、パスワードを徹底的に管理し、VPN機器の脆弱性対策を講じ、不審なメールやサイトを開かないことです。

ウイルス対策ソフトを導入する

ランサムウェアの感染を防止するために、必ずやっておかなければならないのはウイルス対策ソフトの導入です。ウイルス対策ソフトは、新たにリリースされるランサムウェアに対応するために日夜アップデートされています。定期的に定義ファイルを更新して最新の状態を保つことで、マルウェアやハッキング等を仕掛けられるリスクを軽減できます。

ウイルス対策やパッチ管理など、クラウドバックアップの多彩な機能を知りたい方はこちら

パスワードは徹底的に管理する

もし、パスワードが初期設定のままだったり、容易に見抜かれるものだったりする場合は速やかにパスワードを変更しましょう。総当たり攻撃でパスワードが見破られるまでの時間は、パスワードの桁数が多ければ多いほど長くなります。

また、可能なら、2要素認証等の強固な認証手段を導入するほか、IPアドレス等によるアクセス制限と組み合わせるのが理想でしょう。

VPN機器の脆弱性対策

VPN機器の脆弱性対策として、VPNの認証パスワードは複雑にし、頻繁に更新するようにしましょう。また、「Windows OSの脆弱性」を狙ったWannaCry のような犯行を防ぐためにも、OS等の脆弱性パッチは常に最新のものを適用する必要があります。VPN接続時に不明点やトラブルがあれば、早急に運用担当者に問い合わせることをおすすめします。

不審なメールやサイトを開かない

不審なメールやサイトに注意しましょう。例え、知人や企業等からの電子メールと思えるものであっても、送信元が詐称されていたり、件名だけでは不正なメールと見抜けなかったりするものがあります。添付ファイルやリンク付きのメールは、必ず真意を確かめてから開くよう心がけましょう。また、フィッシングメールの対策トレーニングを社内で実施することも不可欠です。

ランサムウェアの感染リスク軽減対策

ランサムウェアに感染してしまった場合も、以下の対策を講じていれば被害を最小限に抑えることが可能です。それは、ちょうどウイルス感染しないためにマスクや手洗いを徹底するだけでなく、高い免疫力があればウイルスが体内に広がらないことに似ています。ここでは、3つの方法を取り上げます。どの規模の企業もすぐに導入できるポイントです。

ネットワーク内に不審なアクセスがないか監視する

ランサムウェアの感染リスクを軽減するためには、ネットワーク内に不審なアクセスがないか常に監視しておきましょう。日頃からネットワーク内をモニタリングしておけば、不審なアクセスを早期発見でき、感染拡大を抑えられます。OS のログ監視機能や EDR(Endpoint Detection and Response)製品の活用がおすすめです。

アクセス権限の範囲は最小限にとどめる

ランサムウェアの被害を最小限に抑えるためには、人為的なミスもできるだけ減らすための工夫が必要です。例えば、被害の範囲が拡大しないよう、ユーザアカウントに割り当てる権限やアクセス可能とする範囲などは必要最小限にとどめるようにしましょう。それに加え、誰にどのようなアクセス権限を与えるかを「見える化」するなどの対策も講じましょう。

こまめにバックアップを取る

ランサムウェアによる暗号化からデータを守るためには、こまめにバックアップを取ることは欠かせません。しかし、ランサムウェアによってバックアップデータが暗号化される事例も報告されているため、バックアップはネットワークから切り離して行うようにしましょう。後述しますが、バックアップの際にはアメリカ国土安全保障省が提唱した「3-2-1ルール」を検討します。

クラウドバックアップとは何かを知りたい方はこちら

クラウドバックアップのおすすめサービスについて知りたい方はこちら

ランサムウェアに感染しないように対策を講じ、仮に感染した場合にも被害が拡大しない措置をとりますが、万が一ランサムウェアに感染してしまった場合は、感染を拡大させないためにも早急な対処が必要になります。ここでは、3つの対処法について解説します。それは、感染状況を確認し、ネットワークを切断し、警察に通報することです。

感染状況を把握し組織内で共有する

ランサムウェアに感染したらまずすべきこと、それは感染状況を把握し、組織内で共有することです。簡単なことではありませんが、落ち着いて現状を分析しなければ解決策は見えてきません。

具体的には、感染したファイルやサーバ、データを特定し、ログを参考に不審なプロセスを特定し、外部に通信が送出されていないか状況を確認します。そして、把握した感染状況は組織全体で共有し、支店や提携会社などにも速やかに連絡しましょう。

インターネットや外部サーバを切断する

インターネットや外部サーバにつながっている限り、ランサムウェアの感染が広がる可能性があります。そのため、被害を最小限に食い止めるために、できるだけ早くインターネットや外部サーバを切断するようにしましょう。LANケーブルでつないでいるなら、すぐに抜きます。また、無線LANやWi-Fiでつながっている場合はルーターなどの機器の電源をオフにします。

警察のサイバー犯罪相談窓口などに相談・通報する

警察のサイバー犯罪相談窓口などに通報、相談することも忘れないようにしましょう。被害を受けた企業としてはできるだけその事実を知られたくないはずです。できれば、内部だけで解決したいと願う気持ちもあるでしょう。しかし、自社の利益だけでなく、社会全体のことを考えれば、被害を拡大させないようにすることが大切です。そうすることで、結果的には顧客や取引先との信頼関係も維持できるのです。

バックアップの世界では、データを完璧に守るためには「3-2-1ルール」を遵守する必要があるといわれています。「3-2-1 ルール」は、もともと米国土安全保障省のCISAが運営するセキュリティ組織US-CERTが2012年に提唱したものですが、当初は手間がかかりすぎて現実的ではないと考えられていました。しかし前述したように近年のランサムウェアのまん延、高度化からデータを守るためのルールとして再評価されるようになっています。

3-2-1ルールとは、以下の3つのルールのことです。

・3つのバックアップを作成する

・2つの異なるメディアに保存する

・1つは離れた場所にバックアップする

3つのバックアップを作成する

バックアップが1つや2つだけだと、元のデータだけではなく、そのバックアップも消失してしまったり破壊されてしまったり、という事態が考えられます。3つのバックアップを作成することで、こうした可能性を限りなく低くすることができます。

2つの異なるメディアに保存する

1つの方法だけでバックアップを取っていると、同じ理由でデータが壊れてしまうかもしれません。DVDとハードディスク、テープとオンライン、などのように2つ以上の方法で保存していれば安心です。

1つは離れた場所にバックアップする

もし自宅やオフィスが、火災に遭ってしまったら? 日本は地震も多いので、そうした災害の被害に遭ってしまうこともありえます。そんなとき、1つの場所にすべてのバックアップが置いてあったら大変です。少なくとも1つは離れた場所にバックアップを取っておくことで、火災や水害、地震などにも備えることができます。

BCP対策とは何かを知りたい方はこちら

(3).png)

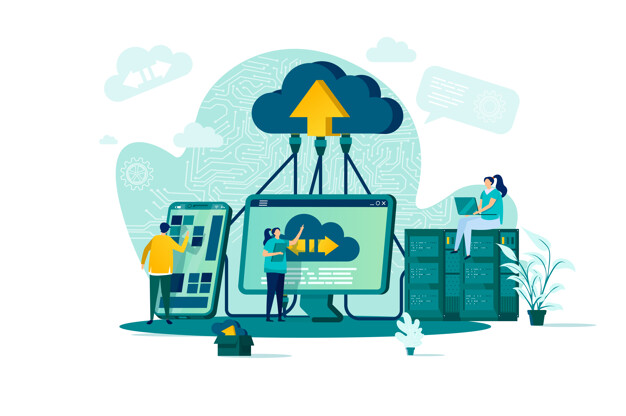

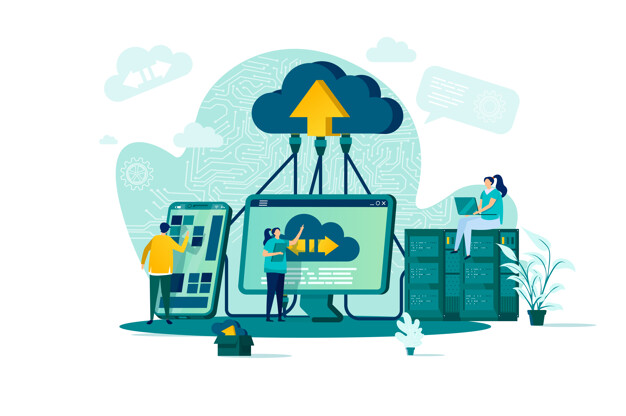

クラウド型のバックアップサービスは、上記の「3-2-1ルール」にぴったりの、とても有用な選択肢だといえるでしょう。クラウドに保存することで、普段のオフィスから離れた場所にバックアップを取ることになりますし、DVDやハードディスクといった既存の方法とは別にデータを保存できます。

使えるねっとのクラウド型バックアップサービス、「使えるクラウドバックアップ」もぜひチェックしてみてください。簡単設定で設備投資も一切不要、しかもファイルだけではなく、すべてのアカウントや設定、OSまで一緒にバックアップするという、とても画期的で安心なサービスといえるでしょう。

また「使えるクラウドバックアップ」は、ランサムウェア攻撃からデータを守るための人工知能ベースのテクノロジー、「アクティブプロテクション」を標準搭載。ファイル、バックアップデータ、バックアップソフトへの疑わしい改変を即座に検出・遮断し、すぐにデータ復旧することで大切なデータを保護します。

既知のランサムウェアはもちろん、未知のランサムウェア攻撃を識別する上でも効果的です。

ランサムウェアに感染!アクティブプロテクションを使用した場合/使用しなかった場合の、検証ビデオはこちら

用途や容量に合わせて多彩なプランから選べるクラウドバックアップは月単価2,200円(税込)から、多くの中小企業の皆さまに長く使っていただきたいと思っています。

30日間の無料トライアルも実施中、是非お気軽にお試しください。

使えるクラウドバックアップの詳細はこちら>>

.jpg)

ランサムウェアの身代金を払わないとどうなるの?

ランサムウェアの身代金を払わなければデータの暗号化が解除されない、とサイバー攻撃者は脅迫しますが、仮に支払ったとしてもデータの安全が保証されるわけではありません。ランサムウェア攻撃を受けた時点でデータが破損していることもありますし、再度ランサムウェア攻撃や脅迫を受けるリスクを助長することにもなりかねません。

ランサムウェアの潜伏期間はどのくらい?

ランサムウェアの潜伏期間とは、端末がランサムウェアの初期侵入を受けてから、最終的にデータを持ち出されるまでの期間のことです。平均潜伏期間は15日間といわれています。しかし、最新のランサムウェアでは、その期間はさらに短縮される傾向にあります。潜伏期間が短ければ短いほど、対策を講じるのが難しくなります。

ランサムノートの意味とは?

ランサムウェアとは、身代金を要求するマルウェアですが、ランサムノートとは、身代金を要求する文書のことです。企業や組織の端末がランサムウェアに感染した場合、パソコンの画面などに、データがすでに暗号化され、専用のロック解除のソフトウェアがなければファイルの復元は不可能であること、そのためには身代金の支払いが必要であることなどが通知されます。

.jpg)

お電話でのお問い合わせはこちら:03-4590-8198

(営業時間:10:00-17:00)

デジタルトランスフォーメーションやテレワークの浸透によって、サイバーセキュリティの重要性はますます高まっています。とくに注意すべきリスクとして警戒されているのが、「ランサムウェア」です。

ランサムウェアの被害額はたった2年で15倍に

ランサムウェアとは、感染したPCから社内のネットワークに広がり、すべてのデータを閲覧不可能にしてしまう強力なマルウェアです。「指定する“身代金(ランサム)”を期限までに支払わないと、データを完全に破壊して修復不能にする」と脅迫するのが攻撃者の常套手段です。

Cybersecurity Venturesによる2017年の記事(英文)によれば、グローバルでのランサムウェア被害額は2015年には約330億円規模でしたが、2017年にはその15倍となる約5,150億円規模にまで拡大。このままの勢いだと、2021年には2兆円規模に達すると予測されています。その拡大ペースは数あるサイバー犯罪のなかでもトップクラスで、各種メディアや業界人、セキュリティ会社、サイバー攻撃の専門家たちも「(上記の)拡大予測はおおむね間違いないだろう」と口を揃えるほどです。

11秒ごとに被害が続出!ランサムウェアがサイバー攻撃の主流に

ランサムウェアは、今や日本を含む全世界においてサイバー攻撃の主流となりつつあります。感染させるのが比較的容易で、得られるリターンも大きいからです。

2016年の時点ですでに約40秒に1社がランサムウェアの被害に遭っているという深刻な状況でしたが、その後も企業のランサムウェア被害は増加の一途を辿るばかり。2021年には、「約11秒に1社」がランサムウェアの被害を受けるというレベルまでペースが加速すると見積もられています。

一度感染してしまえばデータ救出は困難

ランサムウェアの厄介な点は、一度感染してしまうとデータの完全な救出・復旧が困難だという点です。「身代金さえ払えばデータを返してくれる」という保証はありません。

実際、現在では「身代金を支払ったが、データはすでに破壊されており復旧できなかった」というケースがほとんどだとすら言われています。しかも、攻撃者が要求する身代金は年々高額化に拍車がかかっているのが現状です。

知識×クラウド:ランサムウェア対策に必要な2つのアプローチ

では、ランサムウェアの被害に遭うとどのような損失が考えられるのでしょうか?

例としては、

・重要な業務データ・顧客資料が失われてしまう

・対外的な信頼の失墜につながる

・通常業務を停止せざるを得なくなる(数日~数週間)

などが挙げられます。中小企業やスモールビジネスにとってこそ、事前のランサムウェア対策が重要だと言えるでしょう。

ランサムウェア対策においては、「人的な側面」と「ソフトウェア面」、2つの方向からのアプローチを取るのが適切です。

「人的な側面」とは、つまり従業員の教育やトレーニングを指します。ランサムウェアの感染源は、たいていの場合メールです。悪質なメールを見極める基本的な心構えやコツ、ランサムウェアのリスクなどについて日頃から周知することは、基本的でありながらも極めて効果的だと言えます。

「ソフトウェア面」では、ランサムウェアに対応したセキュリティソフトを導入することに加え、万一の事態を考えて、データを安全にバックアップしてくれるソリューションを取り入れるのが肝要です。とくにクラウドを利用したクラウドバックアップなら、会社のネットワークとは切り離されたクラウドサーバに全データが保管されるため、万が一ランサムウェアに感染した場合でも安心です。

「使えるクラウドバックアップ+(プラス)」でランサムウェアに万全の備えを

使えるねっとが提供している「使えるクラウドバックアップ+」は、ランサムウェア対策に最適な人気サービス。「これひとつさえ導入しておけば、ランサムウェア対策は安心!」と言える、オールインワンのシンプルかつ強力なソリューションです。

使えるクラウドバックアップ+の特徴は以下の通りです。

・「セキュリティ対策」と「バックアップ」をひとつのサービスで一元管理

・AIを取り入れた最新のランサムウェア対策

・総合的なサイバーセキュリティ対策をわかりやすい管理画面で

・クラウドバックアップですべてのファイルとデータをセキュアに保護

さて、いかがでしたか?

ランサムウェアは、感染してから慌てるのでは手遅れです。2021年はまだまだテレワーク中心の生活になると考えられるため、インターネットを介した新たな攻撃が生まれる可能性も往々にしてあります。

ご相談だけでもまったく構いませんので、お電話でもメールでも、ぜひ一度お気軽にお問い合わせください。無料トライアルも好評実施中です!

「使えるクラウドバックアップ+」のサービス詳細はこちら>>

お問い合わせもお気軽に>>

無料通話:0120-961-166 (営業時間:10:00 – 17:00)

参考:Cybersecurity Ventures(英文、2020年)

https://cybersecurityventures.com/global-ransomware-damage-costs-predicted-to-reach-20-billion-usd-by-2021/

新型コロナウイルスの影響で、ビジネスでもオンラインやデジタルの重要性が増しています。こうした動きは働き方などの面でメリットが多い一方、その隙を狙ったサイバー攻撃(ランサムウェア・マルウェアなど)が急増しているのも事実です。

存在感を増す「ランサムウェア」で被害事例相次ぐ

現在特にリスクが高まっているのが、「ランサムウェア」と呼ばれるサイバー攻撃。ランサムウェアは、感染したPCのファイルを暗号化し、読み取れなくしてしまうウイルスです。

ランサムウェアの攻撃者は、被害者に「身代金」を要求してきます。身代金を支払えば、ファイルの暗号化を解除して、元通りにするというわけです。

ランサムウェアには様々な種類があり、2017年頃に流行したWannaCry(ワナクライ)は記憶に新しいところ。今年はMAZE(メイズ)というランサムウェアが世界的に流行していて、日本でも徐々に被害が目立ってきています。

ランサムウェア対策の難しさ

ランサムウェア対策の難しさは、「手口が巧妙化していて、感染を予防するのが難しい」「一旦感染してしまうと、データを取り戻せる確率は低い」という2点に集約されます。

ランサムウェアは、いま一番攻撃者に“選ばれている”人気の手法とも言え、日々手口や技術が進化しています。主な感染経路はスパムメール内のリンクや添付ファイルですが、攻撃者が送るメールは取引先を騙るなどとても自然で、事前に気づくのが難しいケースも少なくありません。

また一度ランサムウェアに感染してしまえば、暗号化されたファイルを復旧させることは非常に困難です。仮に攻撃者が要求する「身代金」を支払ったとしても、データが元通りになる保証はありません。むしろ「身代金を全額払ったのに暗号化が解除されず、結局失ったデータは諦めて泣き寝入りするしかなかった」という事例のほうが圧倒的に多いと言われています。

「使えるクラウドバックアップ+」のランサムウェア対策が画期的な理由

最近使えるねっとからリリースされた「使えるクラウドバックアップ+(プラス)」は、年々高まるランサムウェア・マルウェアのリスクに対応するため特別に開発された、画期的なサービスです。

▼クラウドにバックアップするから、万一感染しても安心

使えるクラウドバックアップ+は、「バックアップ機能」と「セキュリティ対策」を統合した総合的なソリューション。PCの全データを、安全なクラウドサーバへ定期的にバックアップします。そのため、万一会社のローカルPCがランサムウェアに感染してしまっても、クラウドから感染前のファイルを復旧させるだけで済むんです。

▼AIベースの次世代型ランサムウェア検出機能を搭載

使えるクラウドバックアップ+には、最新の次世代型ランサムウェア・マルウェア検出機能を搭載しています。AI技術によって未知の脅威も検出・ブロックできるため、圧倒的な高確率・高精度でランサムウェア感染を防ぐことが可能です。

▼今の時代に必要なセキュリティ対策がオールインワンに

使えるクラウドバックアップ+には、ウイルス自動スキャン、脆弱性診断、パッチ管理、マルウェア隔離など、今の時代に必要とされる膨大なセキュリティ対策機能がまるごと搭載されています。もう、バックアップやセキュリティ対策のために複数のツールを細かく使い分ける必要はありません。

使えるクラウドバックアップ+に少しでも興味のある方は、ぜひお気軽にお問い合わせくださいね。

「使えるクラウドバックアップ+」の詳細はこちら

お問い合わせ

数あるサイバー攻撃の中でも被害が多いランサムウェア。感染するとウイルスによってパソコン等のデータが暗号化され、アクセスできなくなります。暗号化を解除するには、攻撃者が要求する「身代金」を支払わなければいけません。

これまでランサムウェアといえば個人や一般企業が狙われるケースがほとんどでしたが、最近になって医療機関をターゲットにした攻撃が相次いでいます。

医療機関を狙ったサイバー攻撃が急増、その理由とは

ランサムウェアの攻撃者は、近年その戦略を変えつつあると言われています。当初被害は個人が中心でしたが、数年前からメインターゲットはより高額な身代金を得られる企業にシフト。ここ最近は、医療機関を狙う攻撃が増えてきました。医療機関のデータには患者の既往歴、カルテなど治療に重要な情報が含まれており、復旧の必要性・緊急性が高い(=身代金が支払われる可能性が高い)からです。

さらに今年に入り、新型コロナウイルス感染拡大による医療現場の混乱に乗じて、攻撃者は医療機関を狙った動きを強めています。実際に海外では、コロナ禍で逼迫中の病院がランサムウェアに感染し、身代金を払わざるを得なくなった事例が次々と出てきました。

進む身代金の高額化 支払ってもデータ復旧できないケースも

医療機関をターゲットにしたランサムウェア攻撃では、要求される身代金の相場がどんどん上がっています。医療機関の規模によるものの、一般的に身代金は数百万円〜2,000万円程度となることが多く、過去には1億円以上を要求されたケースもありました。

また、仮に身代金を支払ったとしても、データをちゃんと復旧できる保証はないのがランサムウェアの難しいところ。身代金支払い後にデータを完全復旧できる確率は5割程度と言われています。

医療機関のランサムウェア対策には何が必要か

ランサムウェア対策でまず必要なのは、従業員全員のサイバーセキュリティに対する意識を高めることです。

「不審なメールの添付ファイルやリンクは開かない」「メール送信者のアドレスを逐一確認する」「単純なパスワードを使用しない」といった基本を徹底するだけで、ランサムウェア感染の確率は下げられます。従業員を対象にした講習、トレーニングなどを開催するのもいいでしょう。

クラウドバックアップで万全の備えを

もちろん、いくら気をつけていても、ランサムウェア感染リスクをゼロにすることはできません。

そこで強くおすすめしたいのが、日頃から定期的にバックアップを取っておくこと。クラウドなど、普段のデータ保管先とは別の場所にバックアップを取っていれば、万一ランサムウェアに感染しても、バックアップ先からデータを素早く完全復旧させることができます。身代金を払う必要だって当然ありません。

使えるねっとの「使えるクラウドバックアップ」は、医療機関にも対応した人気のクラウドバックアップソリューション。最新プロトコル「AES-256」による厳重な暗号化、AIを活用したランサムウェア保護機能「Active Protection」搭載など、高水準なセキュリティ対策が好評です。

低コストで高セキュリティなバックアップソリューションをお探しの方は、ぜひお気軽にお問い合わせください。30日間の無料お試し期間もご用意しています。

使えるクラウドバックアップの詳細はこちら

お問い合わせ

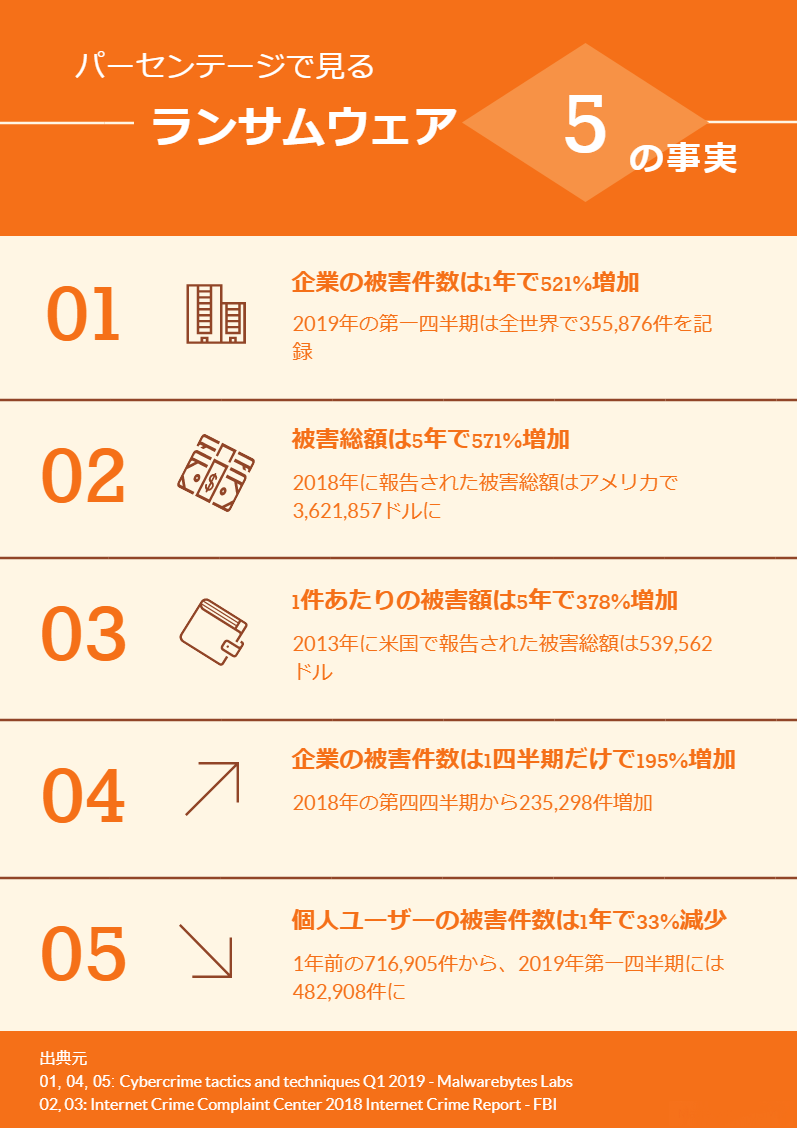

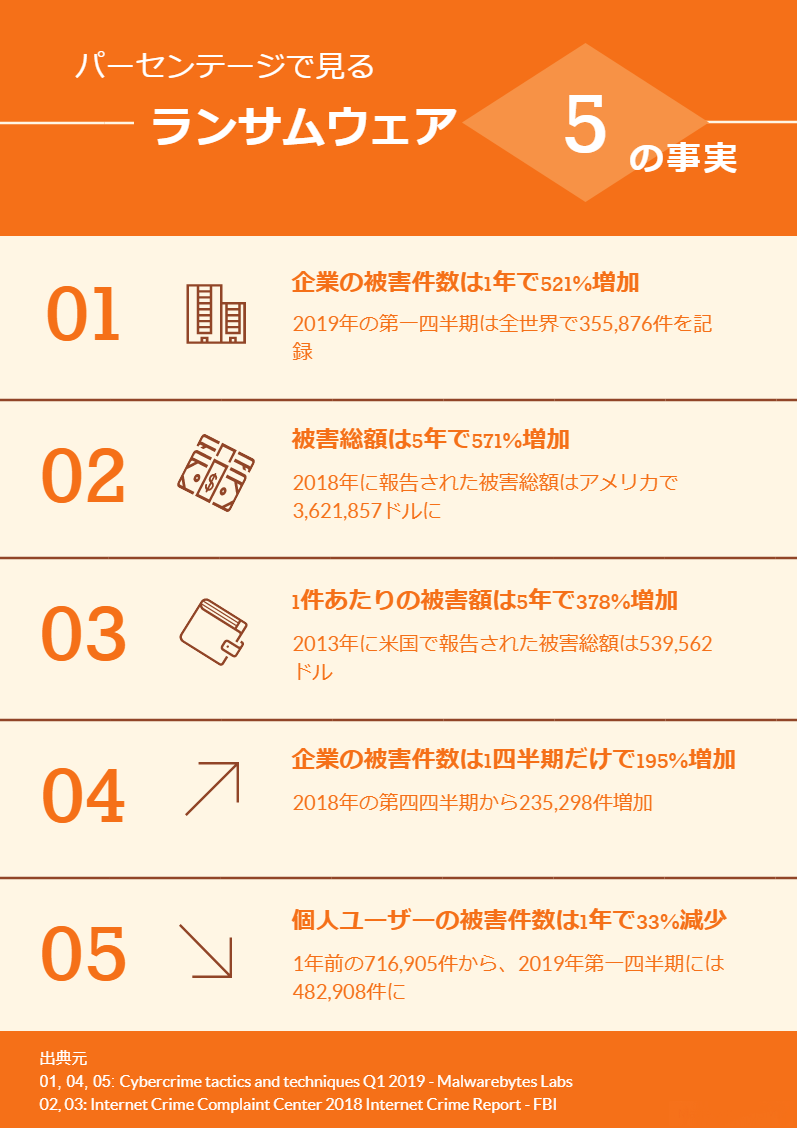

企業のランサムウェア被害件数が、たった1年で500%超も増加した――。そんな衝撃的なニュースが飛び込んできました。この驚きの数字が浮かび上がったのは、米カリフォルニア州に拠点を置く大手サイバーセキュリティ企業、Malwarebytes社の最新レポート。一体ランサムウェアの動向に、何が起きたのでしょうか?

過去の記憶になりかけていたランサムウェア

一時期全世界的に大流行し、ニュースでも盛んに取り上げられるなど世間を騒がせたランサムウェア。しかしピークだった2016年頃を過ぎると、ランサムウェアの流行は徐々に下火となり、しばらく漸減傾向が続いていました。

ランサムウェアの存在感が低下していく中、入れ替わるように仮想通貨マイニングウイルスなど新たなタイプのマルウェアが続々登場します。そのため一部では「ランサムウェアはもう過去のもの」だという声すら出始めていたのです。

水面下で起きていた「標的のシフト」

ところがランサムウェア被害の数が減っていく裏では、ある変化が静かに進行していました。攻撃者による「標的のシフト」です。

FBI傘下の米国インターネット犯罪苦情センター(IC3)が毎年公表している報告書に、それを裏付けるようなデータが掲載されています。報告書によれば、2016年にIC3まで報告されたランサムウェアの被害件数は全米で2,673件。以降1,783件、1,394件と毎年減少していますが、一方でランサムウェアによる損失額は約240万ドルから360万ドル超にまで跳ね上がっているのです(※1)。

件数自体は減っているのに被害額が大幅に増えているのは、攻撃者が個人をターゲットにするのを止め、代わりに多額の身代金を支払う能力のある企業を標的にし始めたことを示唆しています。

企業の被害件数521%増でターニングポイントに

そしてここへ来て明らかになったのが、冒頭でご紹介したニュース。全世界で企業のランサムウェア被害件数が、2019年第一四半期に521%も増加(前年同期比)したと言うのです。

.png)

こちらは、2018年第一四半期から2019年第一四半期までのランサムウェア被害件数の変動を、個人ユーザーと企業に分けて示したものです(Malwarebytes社のレポートを基に作成)。個人ユーザーの被害件数(黒色)が漸減を続ける中、企業の被害件数(赤色)が急増し、2019年第一四半期には一気にその差が縮まっています。そもそもの絶対数を考えれば、個人ユーザーの被害件数のほうが圧倒的に多いのは当たり前。これほど肉薄しているのは異常事態だと言えます。

Malwarebytes社のレポートでも指摘されていますが、この急上昇にはアメリカで今年初めに猛威を振るったランサムウェア「Troldesh」の大流行も多分に影響しています。しかしながら上のシート(Malwarebytes社およびIC3のレポートを基に作成)を見ても分かる通り、ランサムウェア攻撃の標的が個人から企業へと急速にシフトしているのは厳然たる事実です。

「バックアップしておけば大丈夫」は本当か?

「万が一ランサムウェアに感染してしまっても、普段からバックアップさえ取っておけば大丈夫なんじゃない?」と思われた方もいるはず。でも、本当にそうでしょうか?

これは半分真実で、半分そうではないと言えます。ランサムウェア対策としてバックアップが非常に重要なのは事実。バックアップしているのとしていないのとでは、ランサムウェアの標的になってしまったときの運命が大きく違います。

ただ、より確実なランサムウェア対策を期すには、「とりあえずどこかにバックアップしていればOK」という姿勢では不十分です。たとえばもし、バックアップ先が通常使うサーバと常時繋がれている社内サーバだったとしたらどうでしょう? ランサムウェアの被害に遭ったとき、バックアップサーバまで感染してしまう可能性は十分あります。だからクラウドバックアップを活用するなど、バックアップ場所にまで気を使うことが大切なのです。

ランサムウェアの攻撃者がターゲットを企業に絞り込みつつあるのは、もはや明白です。経営者の方やIT・セキュリティ担当者の方は、ぜひ手遅れになる前に、万全のランサムウェア対策を講じてくださいね。

▼ランサムウェアからデータを守る「Active Protection」テクノロジー搭載の使えるクラウドバックアップ

▼お問い合わせ

※1:一連のデータはIC3に報告されたケースのみをカウントしているため、実際の被害件数・損失額はこれより遥かに多いと見られます。

【参考文献】

Cybercrime tactics and techniques Q1 2019 – Malwarebytes Labs

Internet Crime Complaint Center 2018 Internet Crime Report – FBI

.jpg)

.jpg)

(3).png)

.jpg)

.jpg)

.png)